Passwort-Schutz für jeden

Wer den wohl gemeinten Tipps folgt und für jeden Dienst ein eigenes Passwort verwendet, braucht entweder ein fotografisches Gedächtnis oder die richtigen Tricks, um das scheinbare Chaos in den Griff zu bekommen.

Das Wichtigste zuerst: Verwenden Sie nie das gleiche Passwort für mehrere Dienste! Um trotz der vielen Passwörter nicht den Überblick zu verlieren, benutzen Sie entweder einen Passwort-Safe oder ein persönliches Passwort-System. Und das erforderliche, komplizierte Master-Passwort prägen Sie sich mit einem Trick ein.

Zunächst sei klar gestellt, dass die eigentliche Verantwortung für die Sicherheit von Internet-Passwörtern bei den Betreibern der Dienste liegt. Wenn diese mit den Passwörtern schlampen und diese wie Rockyou im Klartext auf dem Server speichern und dort dann auch noch klauen lassen, hat man als Anwender verloren. Ähnliches gilt auch schon, wenn wie bei LinkedIn oder Last.fm Passwörter als ungesalzene SHA1- oder MD5-Hashes in fremde Hände kommen.

Auf der anderen Seite ist ein geknacktes Passwort für den LinkedIn-Zugang kein Weltuntergang. Denn der Einbrecher hatte auch ganz ohne das Passwort bereits vollen Zugang zu den LinkedIn-Servern und somit Ihren Daten. Wenn Sie also dieses Passwort nirgends anders verwenden, dann kann es Ihnen ziemlich egal sein, ob er es nach seinem Einbruch knacken kann oder nicht. Wenn der Einbrecher damit jedoch Ihr E-Mail-, Ebay-, Amazon- oder Paypal-Konto kapern und dann auf Einkaufstour geht – dann haben Sie ein echtes Problem.

Kommen beim Speichern der Passwörter geeignete Verfahren wie bcrypt oder PBKDF2 zum Einsatz, kann ein Passwort mit einem Minimum aus acht zufälligen Zeichen auch Offline-Angriffen über viele Jahre stand halten. Die Betonung liegt auf zufällig – also nicht G3h31m1! Die diesbezüglichen Artikel in c't [1] haben hinlänglich demonstriert, dass alles, was sich ein Mensch ausdenken und einfach merken kann, viel zu berechenbar ist und somit wenig Sicherheit bietet.

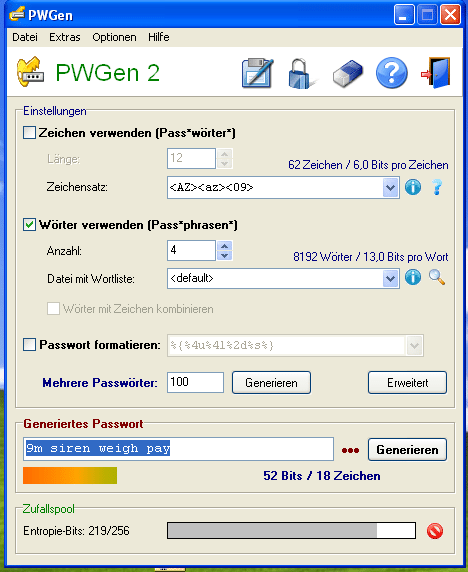

Erzeugen Sie also ein sehr gutes Passwort mit mindestens acht zufälligen alphanumerischen Zeichen und Sonderzeichen; als Generalschüssel für den Passwort-Safe dürfen es ruhig auch zwölf Zeichen sein. Wichtig ist es, dass die Zeichen zufällig sind; nutzen Sie dabei ruhig die Hilfe eines Passwortgenerators wie PWGen [2], der wirklich keine extrahierbaren Muster erzeugt. Dieses Passwort schreiben Sie sich zunächst auf einen Zettel und setzen es an Ihrem Hauptrechner als Benutzerpasswort. Dann stellen Sie das Timeout der Bildschirmsperre auf einen möglichst kleinen Wert wie eine Minute. So müssen Sie das Passwort nach jeder kleinen Pause erneut eingeben. Das nervt zwar gewaltig, aber es brennt das Passwort sehr schnell im Gedächtnis ein. Nach ein, zwei Tagen können Sie das Passwort auswendig blind tippen und die Bildschirmsperre wieder auf ein erträgliches Timeout zurücksetzen. Behalten Sie den Zettel mit dem Passwort vorsichtshalber noch ein paar Tage im Geldbeutel. Verwahren Sie ihn später im Tresor oder bei anderen Wertsachen.

Damit haben Sie sich ein sehr gutes Passwort eingeprägt, das Sie jedoch keinesfalls für all Ihre Accounts verwenden dürfen. Im Gegenteil: Am besten verwenden Sie es gar nicht für Internet-Dienste sondern entweder als Master-Passwort für den Passwort-Safe oder als Basis für ihr persönliches Passwort-Schema.

Passwort-Safes

Sicher gleich Safe

Fragt man Passwort-Cracker nach ihrem Rat, legen die einem meist die Verwendung eines Passwort-Safes wie Keypass [3], Lastpass [4] oder 1Password [5] ans Herz. Das bietet Funktionen zum Erstellen beliebig langer, echt zufälliger Passwörter für jeden Zweck, die sich garantiert nicht knacken lassen und damit tatsächlich den besten Schutz gegen die ihnen vertrauten Angriffe.

Das Problem ist, dass die Cracker dabei einen anderen – vielleicht sogar wichtigeren Angriffsvektor – außer Acht lassen: Ein einziger Trojaner auf Ihrem PC kann damit sofort und ohne große Mühe all Ihre Passwörter klauen. Dazu muss er nur etwa mit einem Keylogger das Master-Passwort für den Passwort-Safe abgreifen. Der Sicherheitsexperte Thomas Roth von Leveldown Security analysierte erst kürzlich ein Malware-Sample, das bei Nutzern von 1Password die Klartext-Passwörter aus dem Arbeitsspeicher fischt.

Darüber hinaus ist das mit dem Komfort so eine Sache. Mit Passwort-Safes hantiert man zwangsläufig mit Passwörtern, die man sich nicht mehr merkt und die man auch nicht so mal eben schnell und ohne Probleme nachlesen und dann fehlerfrei eintippen kann. Und wer nutzt das Internet heutzutage nur noch an einem einzigen PC? Neben Notebook, Heim- und Arbeitsplatzrechner will man Facebook, Google, Dropbox und vieles andere ja auch auf dem Tablet oder Smartphone benutzen.

Damit landen die Passwörter schon fast zwangsläufig irgendwie in der Cloud, was sicher nicht jedermanns Geschmack sein dürfte. Immerhin vertraut man damit irgendeiner Firma seine Kronjuwelen an, deren Seriosität und vor allem Zuverlässigkeit man kaum einschätzen kann. Außerdem benötigt man immer eine passende App für jede Plattform. Wer etwa 1Password nutzt und sich jetzt eines der neuen Windows Mobile 8 Smartphones kauft oder von der Firma einen Blackberry gestellt bekommt, hat ein Problem.

Hinzu kommt, dass zwar zum Beispiel die PC-Version von Lastpass kostenlos ist, man für die Pro-Version, die auch mit Smartphones synchronisiert, ein Abo abschließen muss, das 12 US-Dollar jährlich kostet. 1Password will sogar 50 Dollar für die Windows-Version, weitere Plattformen kosten extra. KeePass ist zwar gratis (und darüber hinaus sogar Open Source); aber der Anwender muss sich selbst um Synchronisation etwa via Dropbox mit passenden Smartphone-Apps wie MiniKeePass für iOS kümmern, über deren Qualität wenig bekannt ist.

Sicher mit System

Sicher mit System

Das andere Konzept setzt darauf, dass man sich selbst aus einem "unknackbaren" Basis-Passwort Dienst-spezifische Variationen ableitet. Das hat allerdings ebenfalls seine Nachteile – nicht zuletzt den, dass es eine gewisse Gefahr gibt, dass jemand die verwendeten Muster erkennt und damit von einem Account zum nächsten springen könnte.

Denken Sie sich deshalb ein eigenes Schema aus, wie Sie von einer Vorlage jeweils ein konkretes Passwort etwa für einen Online-Dienst ableiten und verwenden Sie nicht exakt das im Folgenden vorgestellte. Bei Webseiten bietet sich der Domainname als Basis für Variationen an. Fügen Sie etwa dessen ersten und dritten Buchstaben immer an der drittletzten und letzten Stelle des Passworts ein. Und schließlich setzen Sie die Zahl der Zeichen an die zweite Stelle.

Sie haben damit gute Chancen, auch nach ein paar Monaten eBay-Abstinenz Ihr vergessenes Zugangskennwort zu rekonstruieren. Sollte jedoch ein Betrüger etwa durch einen Einbruch bei eBay an dieses Passwort kommen, ist die Gefahr sehr gering, dass er daraus Ihr Amazon-Passwort ableitet.

Auch die Chancen, dass Cracker Ihr elfstelliges Passwort nach einem Einbruch bei eBay knacken, sind gering. Denn erstens legt eBay hoffentlich mehr Sorgfalt als LinkedIn an den Tag. Und elf quasi zufällige Zeichen halten auch GPU-Attacken auf SHA1 länger stand, als der Geduldsfaden der Cracker reicht. Der kürzlich vorgestellte 25-GPU-Cluster [6] bräuchte dazu über 135 Jahre.

Dass jemand mit bloßem Auge Ihr Variationsschema entdeckt, ist ebenfalls unwahrscheinlich. Erst wenn Cracker in den Besitz von mehreren Ihrer Passwörter im Klartext gelangen, um sie durch ihre Variationsmaschinerie zu nudeln, besteht eine gewisse Gefahr, dass das von Ihnen eingesetzte Schema entdeckt wird.

Drei Passwort-Regeln: Lügen, betrügen und verfälschen

Die Wahrheit ist eindeutig und deshalb besonders exponiert. Die Unwahrheit kann man auf unendlich viele Arten sagen.

Lügen: Die Kontrollfragen für den Passwort-Reset sind Hintertüren, die häufig für Einbrüche genutzt werden. "Dein erstes Auto" oder "der Mädchenname deiner Mutter" – solche Informationen können auch andere leicht recherchieren. Das gilt besonders, wenn ein Einbrecher ganz konkret Sie ins Visier genommen hat.

Betrügen: Wenn Sie irgendwelche Zahlen in ihren Kennwörtern verwenden – also etwa eine Jahreszahl oder die Zahl der Zeichen eines Domainnamens: schummeln sie dabei. Nehmen Sie immer drei mehr oder eins weniger als den richtigen Wert.

Verfälschen: Wenn Sie eine Vorlage für Ihr Kennwort benutzen – einen dummen Spruch, die Zeile eines Lieds oder ein Zitat: Verfälschen Sie das Original grundsätzlich etwas.

Machen Sie sich also klar, dass Ihre Passwörter wertvoll sind. Verschwenden Sie sie nicht an Sites, bei denen die Gefahr hoch ist, dass die Schindluder damit treiben und sie als MD5-, SHA1-Hash oder sogar als Klartext abspeichern. Dummerweise kann das der Anwender meist nicht erkennen. Setzen Sie deshalb das volle Master-Passwort nur auf wirklich wichtigen und vertrauenswürdigen Seiten ein. Für alle anderen können Sie etwa als Basis eine abgespeckte Version benutzen, bei der Sie Ziffern und Sonderzeichen entfernen (xTqwB) und eine abgewandelte Modifikationsregel einsetzen.

Wegwerf-Passwörter

Darüber hinaus verwende ich unter anderem für diverse Foren, denen ich nicht so recht traue, sogar noch ein paar Wegwerf-Passwörter, die nicht ganz offensichtlich sind – bei denen mir aber klar ist, dass sie durchaus knackbar sind, wenn es jemand drauf anlegt. Soll er – ich verwende sie nur dort, wo es mir nicht wirklich weh tut.

Und schließlich bemühe ich mich, besonders schützenswerte und exponierte Kennwörter auch besonders sicher und einmalig zu gestalten. Dazu gehört die Passphrase meines GPG-Schlüssels, natürlich das E-Mail-Kennwort, das fürs Online-Banking und alles, wo man von vornherein mit einem Offline-Angriff rechnen muss, also etwa in der Cloud abgelegte Truecrypt-Container. Im Zweifelsfall greife ich dabei auf meinen Zettel-Safe zurück. Denn ein Verfahren, wie ein Trojaner den Air Gap [7] zwischen PC oder Smartphone und dem Zettel im Schreibtisch Zuhause überbrücken könnte, ist mir zumindest nicht bekannt. (ju [8])

URL dieses Artikels:

https://www.heise.de/-1792413

Links in diesem Artikel:

[1] http://www.heise.de/artikel-archiv/ct/2013/03/084_Knack-mich-wenn-du-kannst

[2] http://pwgen-win.sourceforge.net/

[3] http://keepass.info/

[4] http://lastpass.com/

[5] https://agilebits.com/onepassword

[6] https://www.heise.de/news/Rekorde-im-Passwort-Knacken-durch-Riesen-GPU-Cluster-1762654.html

[7] http://de.wikipedia.org/wiki/Air_Gap

[8] mailto:ju@ct.de

Copyright © 2013 Heise Medien