Nach Exploit: Angreifer könnten iPhone-Blockierungsmodus manipulieren

Haben Angreifer ein iPhone gekapert, könnten sie Apples Blockierungsmodus missbrauchen. Opfern wird so falsche Sicherheit vorgespielt, zeigt ein Demo-Exploit.

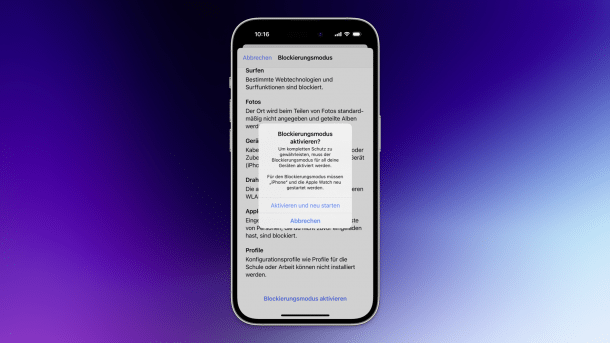

Den Blockierungsmodus gibt es inzwischen auch fürs iPhone.

(Bild: Apple)

Der Mobile-Device-Management-Spezialist Jamf hat demonstriert, wie man Apples Blockierungsmodus nutzen kann, um gehackte iPhone-Nutzer in falsche Sicherheit zu wiegen. Der vorliegende Demo-Exploit ist allerdings nur eine sogenannte Post-Exploitation-Technik – das heißt, der Angreifer muss bereits die volle Kontrolle über das Apple-Smartphone erlangt haben, etwa mittels einer Zero-Day-Lücke.

Abgefangen und deaktiviert

Der Blockierungsmodus, auch Lockdown-Mode genannt, soll iPhone, iPad, Mac und auch Apple Watch deutlich besser absichern, in dem sicherheitskritische Systemfunktionen eingeschränkt oder ganz abgeschaltet werden. Apple empfiehlt die Aktivierung besonders gefährdeten Personen. Wer den Blockierungsmodus aktiv nutzt, geht im Allgemeinen davon aus, sicher(er) unterwegs zu sein. Entsprechend wäre dessen Manipulation eine psychologische Methode, die dabei helfen kann, dass Exploits über einen längeren Zeitraum unentdeckt bleiben.

Die von Jamf vorgelegte Methode erlaubt es, den Blockierungsmodus nachzuahmen – beziehungsweise derart zu manipulieren, dass er wirkungslos wird. Auch der notwendige Reboot lässt sich faken. In der Praxis surft der Nutzer dann weiterhin ungeschützt. Das betrifft unter anderem Safari, das plötzlich allen Websites vertraut, obwohl das im Lockdown-Mode nicht der Fall sein dürfte. PDF-Dateien lassen sich im Browser (wieder) aufrufen, um gegebenenfalls neuen Exploit-Code nachzuladen.

Nachträglicher Lockdown nicht hilfreich

Grundsätzlich gilt: Der Lockdown-Modus reduziert zwar die Angriffsfläche auf Apple-Geräten, die Wirksamkeit lässt jedoch nach, sobald ein Gerät von Malware befallen wurde. Eine nachträgliche Aktivierung nach einem erfolgreichen Exploit bremst diesen nicht mehr aus. Umgesetzt wird der manipulierte Blockierungsmodus über Code-Injection.

Lesen Sie auch

Security: Wie Apples Blockierungsmodus funktioniert

Momentan gibt es Apple-seitig keine Abwehrmaßnahme. Da es sich bei dem Ansatz um eine Post-Exploitation-Technik handelt, dürften solche Angriffe aber sehr selten sein. Laut Jamf handelt es sich zunächst um einen Proof-of-Concept. Inwiefern Apple die Attacke verhindern kann, bleibt unklar – schließlich kann eine solche Malware letztlich auf dem Gerät machen, was sie möchte.

Empfohlener redaktioneller Inhalt

Mit Ihrer Zustimmmung wird hier ein externer Preisvergleich (heise Preisvergleich) geladen.

Ich bin damit einverstanden, dass mir externe Inhalte angezeigt werden. Damit können personenbezogene Daten an Drittplattformen (heise Preisvergleich) übermittelt werden. Mehr dazu in unserer Datenschutzerklärung.

(bsc)